esChecker: Mobile Application Security Testing (MAST)

Mint minden más IT-rendszerelemet, a mobilalkalmazásokat is a biztonságot szem előtt tartva kell megtervezni, fejleszteni és karbantartani. Ezek jelentik a rendszer belépési pontját, ezért különös figyelmet igényelnek. A mobilalkalmazások biztonságát tesztelő (MAST) eszközök átvizsgálják és futtatják a mobilalkalmazásokat, hogy teszteljék a hackelés elleni védelem hatékonyságát.

Ne veszélyeztesse digitalizációját, növelje mobilalkalmazása biztonságát a CI/CD folyamaton belüli automatizált teszteléssel, az esChecker segítségével!

Egyedülálló dinamikus elemzési funkcióval az esChecker automatikusan végrehajtja a mobilalkalmazás bináris fájlját a nem biztonságos eszközökön, és azonnali visszajelzést ad a védelemről.

Miért érdemes tesztelni az alkalmazás bináris fájlját?

A legtöbb mobilalkalmazás-biztonsági tesztelési eszköz a piacon manapság a kódellenőrzésre összpontosít, azonban ez egyszerűen nem elég. Kockázatkezelési szempontból fontos, hogy az alkalmazás kiadása után a legrosszabbat feltételezzük, tekintve, hogy bárki számára elérhető lesz, aki nem tudja ellenőrizni azt az eszközt, amelyen az alkalmazás futni fog.

Az esChecker bináris szinten hajtja végre a mobilalkalmazások biztonsági tesztelését, ahol az alkalmazás összes erőforrását összeállítják és csomagolják, beleértve a harmadik fél SDK-ját is, amelyet a forráskód-ellenőrzés nem vesz figyelembe.

Egyedülálló felvételi és visszajátszási funkció

az esChecker egyedülálló mobil IAST funkciója rögzíti és újrajátssza az alkalmazás futtatását, ami lehetővé teszi, hogy egy lépéssel tovább haladjon a dinamikus biztonsági tesztelésben.

Indítsa el tesztkampányát, rögzítse a tesztelési sorrendet, és célozza meg a kritikus felhasználói utakat a biztonsági védelem felméréséhez, csökkentve ezzel a hamis pozitív eredmények kockázatát. Játssza le a teszt bizonyítékait annyiszor, ahányszor szükséges, és győződjön meg arról, hogyan viselkedett az alkalmazás a különböző támadási forgatókönyvekben.

Az eSCheckerrel egy szempillantás alatt nyomon követheti az alkalmazás futását, azonosíthatja a gyenge pontjait, és útmutatást kaphat az alkalmazás feltöréssel szembeni ellenálló képességének javításához. A tesztelés után részletes és grafikus jelentés készül, amely bemutatja, hogy alkalmazása megfelel-e a választott irányelvnek vagy szabványnak.

Ne csak mondd, bizonyítsd!

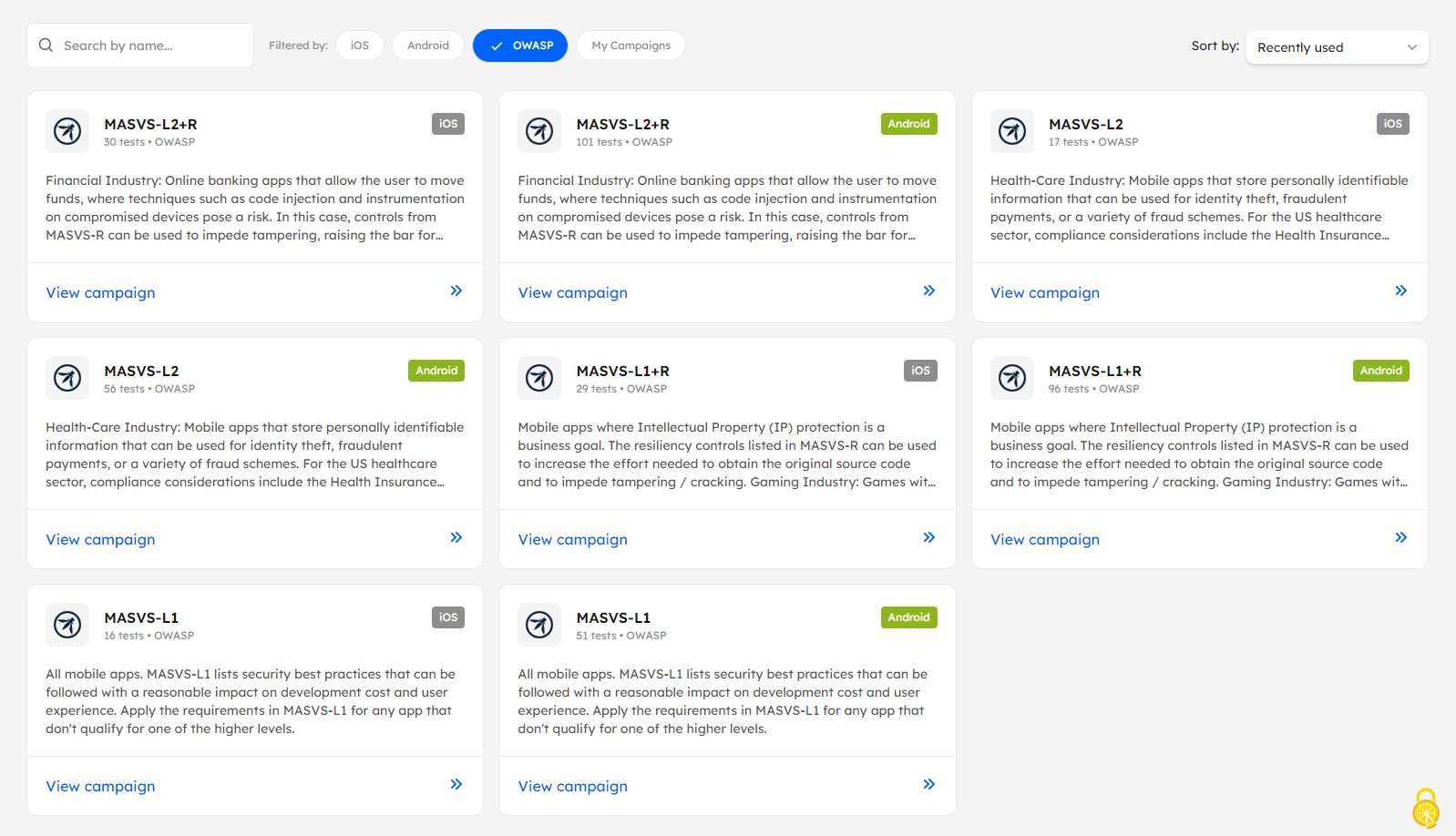

Az OWASP rendkívül értékes erőforrásokat biztosított annak érdekében, hogy segítse a szervezeteket mobilalkalmazásaik hatékony fejlesztésében és biztonságossá tételében. Ezek közül az OWASP MASVS-nek (Mobile Application Security Verification Standard) való megfelelést kell szem előtt tartani a mobilalkalmazások biztonsági házirendjének beállításakor.

Miután beállította a biztonsági házirendet, az esChecker egy OWASP-eszközként működik, amely tesztelési jelentést készít, és ellenőrzi az OWASP MASVS-nek való megfelelést, így segít azonosítani, hol kell még további fejlesztéseket végezni a megfelelő védelem érdekében. Ezenkívül megértheti az alkalmazás erősségét az alkalmazás visszafejtési védelme, az alkalmazás hibás konfigurációja és az alkalmazás sebezhetősége szempontjából.

Automatizálja a biztonsági tesztelést a DevSecOps segítségével

Ahogyan a fejlesztői csapat dolgozik, a kód folyamatosan fejlődik. A biztonsági minőség biztosítása érdekében folyamatosan tesztelnie kell minden új buildet, és el kell kerülnie a védelmi regressziót.

Érthető persze, hogy gyors piacra lépési idővel és több alkalmazáskiadással kell szembenéznie. Éppen ezért, hogy megfeleljen ezeknek az igényeknek, egy agilis folyamatot kell bevezetnie, és automatizálnia kell.

Ha a fejlesztési ciklus akadályozása nélkül szeretné megvalósítani a biztonsági minőség ciklusát, alakítsa át DevOps-ait DevSecOps-okká, folyamatos integrációval. Az SDLC alatti biztonsági tesztelés automatizálása érdekében az esChecker támogatja a népszerű CI/CD keretrendszereket, úgy mint a Bitrise-t, a Jenkins-t, a CircleCI-t, a Gitlab-et és a Githubot.

Konklúzió

A penteszteléshez képest az esChecker MAST eszköz rövidebb, gyorsabb és hatékonyabb biztonsági tesztelési folyamatot tesz lehetővé, ezáltal jobban kontroll alatt tarthatja az alkalmazás kódját, ahogy az fejlődik. A tesztelés a kódellenőrzésről szól, és azonnali visszajelzést ad, lehetővé teszi a megfelelőséget, és integrálható egy DevSecOps folyamatba. A rendszer sérülékenységeinek kivizsgálásához mindenképpen érdemes kiegészíteni vele a pentesztelést.